Los ciberataques se han multiplicado en este periodo. La razón es simple: hay muchos más usuarios sin experiencia obligados a utilizar herramientas informáticas, pero sin conocer los riesgos de la falta de atención a los problemas de seguridad. Sesiones abiertas en plataformas vinculadas a instrumentos de pago, datos personales y trámites regulatorios. Contraseñas triviales y repetidas para múltiples cuentas de diferentes servicios. Combinación de dispositivos y cuentas corporativas y personales. Estos son solo algunos de los ejemplos de practicas incorrectas más comunes que son explotados por los ciberdelincuentes.

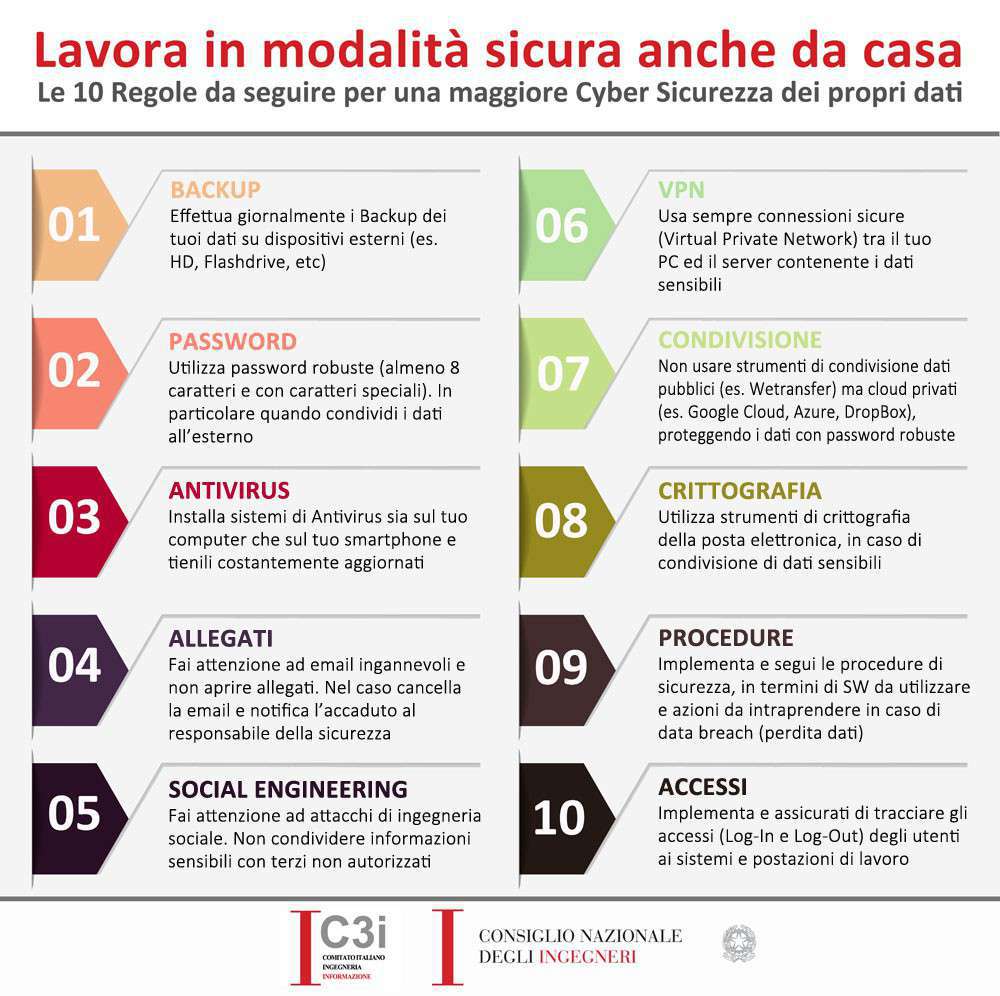

Por esta razón, el Consejo Nacional de Ingenieros, a través de su órgano principal en el sector de la Ingeniería de la Información, ha tenido a bien difundir algunos Recomendaciones generales, pero que son suficientes para conseguir un nivel mínimo de protección frente a los ciberataques más clásicos.

La primera regla es equiparse con una herramienta de protección indispensable como un antivirus, pero tenerlo instalado en tu ordenador no es suficiente. Debe actualizarlo constantemente, verificando que las definiciones para nuevos virus se agreguen correctamente a la protección. En segundo lugar, mantener una copia es de suma importancia. copia de seguridad de sus datos más importantes. En caso de duda, sería recomendable hacer una copia completa de todos sus archivos en un dispositivo independiente y externo al dispositivo que utiliza para trabajar.

Una discusión separada merece la Uso compartido de archivos. En este período son muchos los usuarios que ceden a la tentación de descargar películas, música, software y más de los canales públicos de intercambio de archivos. No todas estas plataformas son legales y no todas son seguras. Los no reconocidos deben evitarse absolutamente, también porque no son muy confiables.

Le la contraseña deben ser robustos. Es necesario abandonar el enfoque típico de quienes ven las contraseñas como una burocracia informática inútil y aburrida. Estas son las "llaves de la casa". No querer tenerlo equivale a dejar la puerta de entrada abierta. Tener unos "cortos" y "fáciles de recordar" equivale a usar un candado que se puede abrir con un passepartout.

Le email y los mensajes de WhatsApp son el vehículo más peligroso. Cualquiera que no esté acostumbrado a identificar intentos de phishing corre el riesgo de hacer clic en los enlaces que se ofrecen en estos mensajes y encontrarse en sitios indistinguibles de los reales que capturan nuestros datos con nuestra complicidad. Para aquellos que saben cómo hacerlo, sería recomendable usar, no solo en este período, sistemas criptográficos de mensajes de correo electrónico.

En el ámbito empresarial, las recomendaciones son sobre la importancia de adoptar sistemas análisis de registros de acceso a las aplicaciones por parte de los empleados y sobre el seguimiento de datos sensibles a través de sistemas de Prevención de pérdida de datos. Por lo demás, se aplican las mismas indicaciones para particulares.

También es indispensable la formación continua, es decir, laactualización personal frecuente sobre nuevas amenazas cibernéticas y la invitación a cumplir con las reglas de política de la compañía en términos de seguridad de TI (muchos usan cuentas e instrumentos de la empresa para fines privados y esto expone a la empresa a intrusiones y manipulaciones, así como a la violación de la privacidad de la empresa).

Después de la fase de emergencia, el C3I sugiere tres iniciativas más amplias:

- Campañas de sensibilización a escala nacional, a través de los principales medios de comunicación, para informar sobre las amenazas cibernéticas y los riesgos concretos que implican para la vida de la comunidad.

- grupos de trabajo ad hoc, a nivel de Protección Civil, Defensa e Interior, para la implementación de escenarios de crisis en caso de Ciberataques a escala nacional.

- Comité Técnico Estratégico que incluye, además del DIS (Security Information Department) y los Ministerios competentes, también los representantes de Universidades, empresas especializadas y colegios profesionales, así como agencias europeas como ENISA y Europol.