Cyber-Angriffe haben sich in diesem Zeitraum vervielfacht. Der Grund ist einfach: Es gibt noch viel mehr unerfahrene Benutzer gezwungen, IT-Tools zu nutzen, ohne sich jedoch der Risiken einer mangelnden Beachtung von Sicherheitsfragen bewusst zu sein. Sitzungen zu Plattformen im Zusammenhang mit Zahlungsinstrumenten, personenbezogenen Daten und Regulierungsverfahren bleiben offen. Triviale und wiederholte Passwörter für mehrere Konten verschiedener Dienste. Mischen von geschäftlichen und privaten Geräten und Konten. Dies sind nur einige Beispiele dafür falsche Praktiken Am häufigsten werden sie von Cyberkriminellen ausgenutzt.

Aus diesem Grund ist die Nationalrat der Ingenieure, durch sein Hauptorgan im Bereich Informationstechnik, hat es für angebracht gehalten, einige davon zu verbreiten Allgemeine Empfehlungen, die jedoch ausreichen, um ein Mindestmaß an Schutz vor den klassischsten Cyberangriffen zu erreichen.

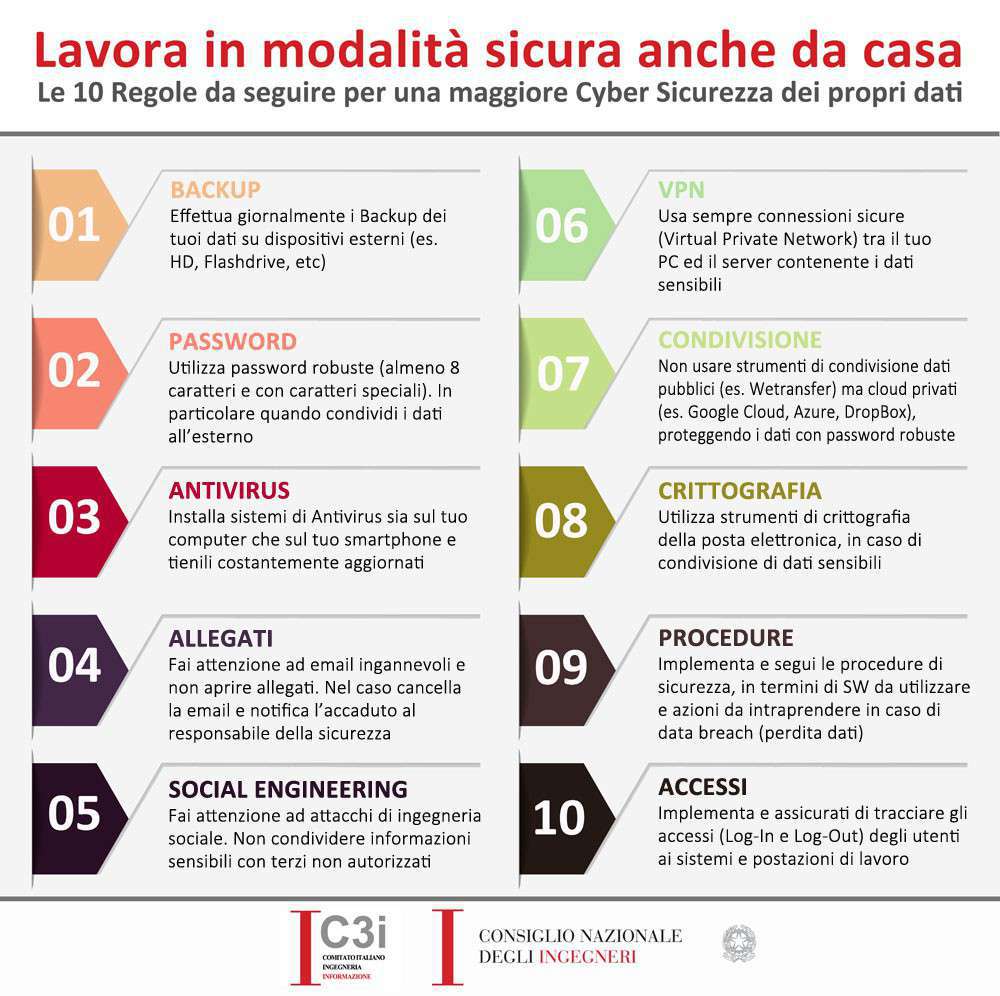

Die erste Regel besteht darin, sich mit einem unverzichtbaren Schutzwerkzeug auszustatten, z Antivirus, aber die Installation auf Ihrem Computer reicht nicht aus. Sie müssen es ständig aktualisieren und prüfen, ob die Definitionen für neue Viren korrekt zum Schutz hinzugefügt werden. Zweitens ist es äußerst wichtig, eine Kopie aufzubewahren Sicherungskopie Ihrer wichtigsten Daten. Im Zweifelsfall wäre es ratsam, eine vollständige Kopie aller Ihrer Dateien auf einem separaten und externen Gerät zu dem Gerät zu erstellen, das Sie beruflich nutzen.

Eine gesonderte Diskussion verdient das File-Sharing. In dieser Zeit erliegen viele Benutzer der Versuchung, Filme, Musik, Software und mehr von öffentlichen Filesharing-Kanälen herunterzuladen. Nicht alle dieser Plattformen sind legal und nicht alle sind sicher. Unerkannte sollten unbedingt gemieden werden, auch weil sie nicht sehr zuverlässig sind.

Le Passwort sie müssen robust sein. Es ist notwendig, den typischen Ansatz derjenigen aufzugeben, die Passwörter als nutzlose und langweilige IT-Bürokratie betrachten. Das sind die „Hausschlüssel“. Es nicht haben zu wollen ist gleichbedeutend mit dem Offenlassen der Haustür. „Kurz“ und „leicht zu merken“ zu haben, ist gleichbedeutend mit der Verwendung eines Schlosses, das mit einem Passepartout geöffnet werden kann.

Le E-Mail und WhatsApp-Nachrichten sind das gefährlichste Vehikel. Wer es nicht gewohnt ist, Phishing-Versuche zu erkennen, läuft Gefahr, auf die in diesen Nachrichten angebotenen Links zu klicken und auf Websites zu landen, die nicht von den echten zu unterscheiden sind, die mit unserer Mittäterschaft unsere Daten erfassen. Für diejenigen, die sich damit auskennen, empfiehlt es sich – nicht nur in dieser Zeit – Verschlüsselungssysteme von E-Mail-Nachrichten.

Im Geschäftsumfeld beziehen sich die Empfehlungen auf die Bedeutung der Einführung von Systemen Protokollanalyse des Zugriffs auf Anwendungen durch Mitarbeiter und auf die Überwachung sensibler Daten durch Systeme von Prävention vor Datenverlust. Im Übrigen gelten die gleichen Hinweise für Privatpersonen.

Auch eine kontinuierliche Weiterbildung ist unabdingbar, d.h. dieAktualisierung Häufiges Informieren über neue Cyber-Bedrohungen und die Aufforderung zur Einhaltung der Regeln Unternehmenspolitik im Hinblick auf die IT-Sicherheit (viele nutzen Unternehmenskonten und -instrumente für private Zwecke und setzen das Unternehmen dadurch Einbrüchen und Manipulationen sowie einer Verletzung der Unternehmensprivatsphäre aus).

Nach der Notfallphase schlägt das C3I drei umfassendere Initiativen vor:

- Sensibilisierungskampagnen auf nationaler Ebene, über die wichtigsten Medien, um über Cyber-Bedrohungen und die konkreten Risiken, die sie für das Leben der Gemeinschaft mit sich bringen, zu informieren.

- Arbeitsgruppen ad hoc, auf Ebene des Katastrophenschutzes, der Verteidigung und des Inneren, zur Umsetzung von Krisenszenarien im Falle von Cyberangriffen auf nationaler Ebene.

- Strategisches Technisches Komitee Dazu gehören neben der DIS (Security Information Department) und den zuständigen Ministerien auch Vertreter von Universitäten, Fachunternehmen und Berufsverbänden sowie europäischen Agenturen wie ENISA und Europol.